En un mundo en el que el correo se come las horas de trabajo, Inbox Zero aparece con una propuesta clara: un asistente personal de email con inteligencia artificial, de código abierto y autoalojable, que organiza la bandeja de entrada, pre-redacta respuestas en el tono del usuario y sigue los hilos para que nada se quede sin contestar. La iniciativa, impulsada por la comunidad y con despliegue sencillo en Vercel o en Docker sobre un VPS, se presenta como una alternativa abierta y personalizable a servicios cerrados del mercado.

La misión declarada es directa: reducir el tiempo en el correo para permitir enfocarse en lo que importa. Para ello combina automatización inteligente, reglas comprensibles en lenguaje natural y una interfaz moderna construida con Next.js, Tailwind CSS, shadcn/ui, Prisma, Upstash y Turborepo. Desde el primer vistazo se percibe un producto orientado a usuarios exigentes —perfil profesional y técnico— que quieren control y seguridad por encima de la comodidad de un “todo en la nube” opaco.

Un asistente 24/7 que entiende el correo y su contexto

El núcleo funcional se articula en torno a varios pilares:

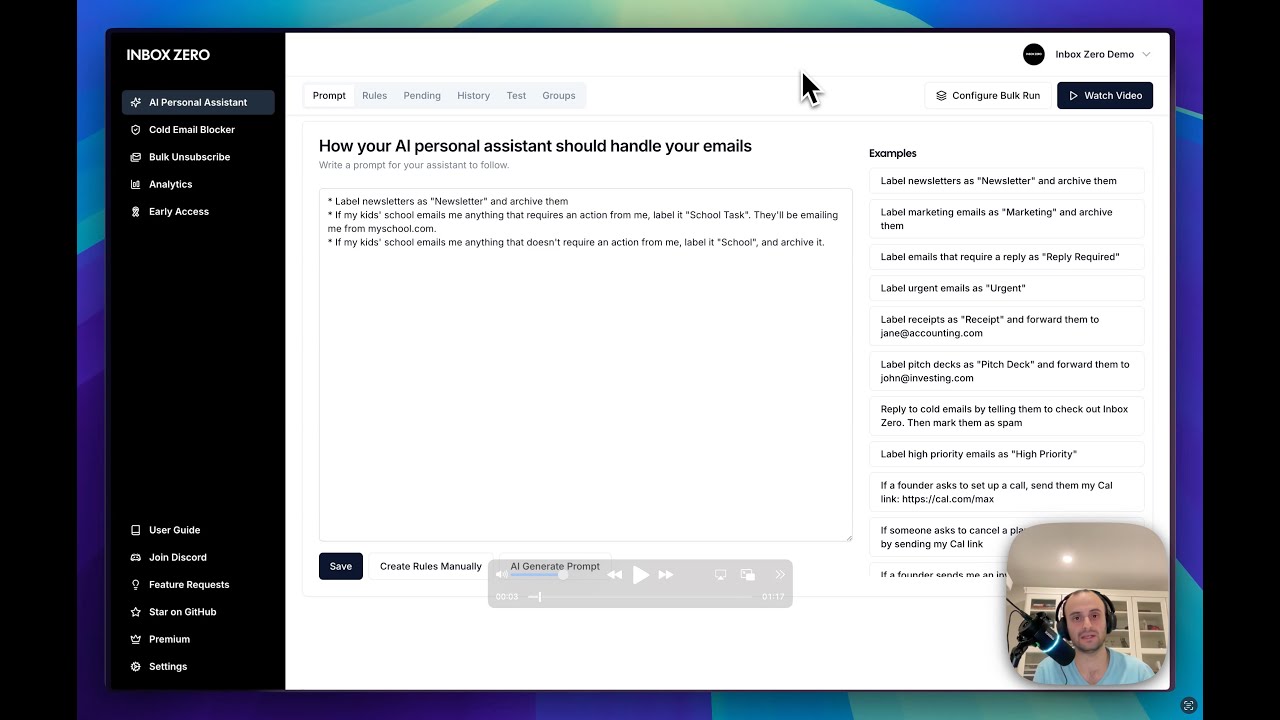

- AI Personal Assistant. Clasifica, sugiere y prepara borradores de respuesta con el estilo del usuario. La IA no sustituye la revisión humana, pero reduce la fricción de empezar cada respuesta desde cero.

- Cursor Rules para email. Un sistema de reglas escritas en lenguaje llano para indicar a la IA cómo actuar: qué priorizar, qué archivar, cuándo recordar, cómo etiquetar.

- Reply Zero. Un tablero que separa correos a responder de correos a la espera de respuesta, minimizando olvidos.

- Smart Categories. Categoriza automáticamente remitentes y temas, facilitando limpiezas masivas o revisiones rápidas.

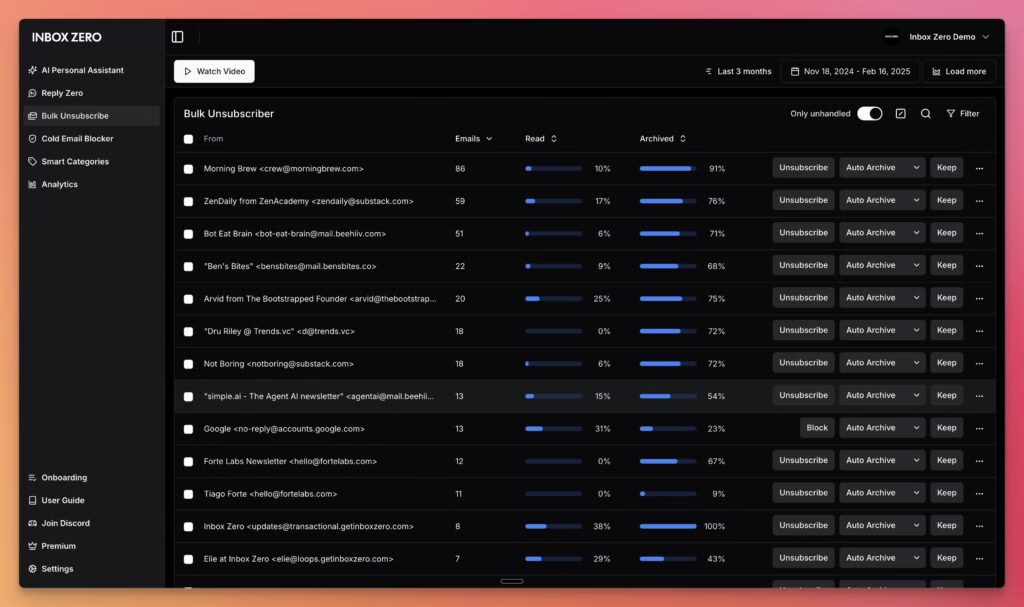

- Bulk Unsubscriber. Botón de baja en bloque para boletines que nunca se leen, con archivo inmediato.

- Cold Email Blocker. Bloqueo automático de cold emails para rebajar ruido comercial.

- Email Analytics. Métricas de actividad y tendencias de uso para conocer hábitos y mejorar el flujo de trabajo.

Este conjunto dibuja una bandeja de entrada gobernable, where la automatización hace el trabajo pesado y la persona conserva la decisión final.

Autoalojado por diseño: privacidad, claves y cumplimiento bajo control

Inbox Zero nace con mentalidad self-hosted. Quien lo desee puede usar la versión alojada del proyecto, pero el protagonismo está en el despliegue propio: Docker en un VPS, contenedores con variables de entorno controladas y tokens cifrados para el acceso a Gmail u Outlook. Esta arquitectura devuelve el control de credenciales y la superficie de datos al equipo que opera la herramienta, un punto clave para organizaciones con requisitos de cumplimiento, auditoría y soberanía del dato.

La configuración de secretos se realiza mediante un archivo .env inspirado en el ejemplo del repositorio:

AUTH_SECRETcomo clave interna,EMAIL_ENCRYPT_SECRETyEMAIL_ENCRYPT_SALTpara cifrar tokens OAuth,NEXT_PUBLIC_BASE_URLcon la URL del despliegue,INTERNAL_API_KEYpara llamadas internas,- y las cadenas de Redis y Postgres si no se levantan vía docker-compose.

La integración con proveedores de IA es flexible: Anthropic, OpenAI, Bedrock Anthropic, Google Gemini, Groq (Llama 3.3 70B) o incluso Ollama en local, con variables como OLLAMA_BASE_URL y DEFAULT_LLM_PROVIDER=ollama para priorizar el modelo local. Esta variedad permite equilibrar coste, latencia y privacidad.

Gmail y Outlook: OAuth bien atado y permisos explícitos

En el frente de Gmail, la guía propone crear credenciales en Google Cloud (OAuth), configurar pantalla de consentimiento, orígenes autorizados (http://localhost:3000 en desarrollo) y redirect URIs para el flujo de autenticación. Los scopes recomendados incluyen gmail.modify, gmail.settings.basic, userinfo.* y contacts, suficientes para leer, clasificar, redactar y gestionar contactos sin abusar de permisos innecesarios.

Para Microsoft Outlook, el proceso pasa por el Azure Active Directory: registro de aplicación multitenant, definición de redirect URIs (/api/auth/callback/microsoft y /api/outlook/linking/callback) y concesión de permisos en Microsoft Graph (por ejemplo, Mail.ReadWrite, Mail.Send, MailboxSettings.ReadWrite, Contacts.ReadWrite, además de openid, profile, email, offline_access). Con todo listo, MICROSOFT_CLIENT_ID y MICROSOFT_CLIENT_SECRET se añaden al .env.

El resultado es una conexión segura con los proveedores de correo mayoritarios, basada en OAuth y con cifrado de tokens. La filosofía es clara: mínimos privilegios necesarios, trazabilidad y reversibilidad.

Tiempo real con Google Pub/Sub y watch programado

Un valor diferencial está en el tiempo real. Para Gmail, Inbox Zero se apoya en Google Pub/Sub:

- creación de topic y subscription,

- endpoint push para webhooks (en dominio propio o túnel de desarrollo con ngrok),

- variables

GOOGLE_PUBSUB_TOPIC_NAMEyGOOGLE_PUBSUB_VERIFICATION_TOKENen el.env.

Con esto activo, los cambios en la bandeja —nuevos correos, respuestas, archivos— saltan a la aplicación sin sondeos constantes. Además, el servicio expone rutas como /api/watch/all para iniciar la vigilancia y propone un paquete de crons en formato JSON clásico de tareas: renovar el watch, enviar resúmenes semanales y desactivar auto-borradores no usados de su rastreador de respuestas. La combinación de Pub/Sub y cron ofrece estabilidad operativa tanto en producción como en entornos de prueba.

Docker bien pensado: build args públicos y secretos en runtime

El proyecto cuida los detalles del ciclo Docker. Al construir la imagen es obligatorio fijar --build-arg NEXT_PUBLIC_BASE_URL="https://tu-dominio.com", ya que Next.js inyecta las NEXT_PUBLIC_* en build time. Cambiar esa URL exige reconstrucción. En runtime, el contenedor acepta las variables sensibles (DATABASE_URL, AUTH_SECRET, GOOGLE_CLIENT_ID, etc.), lo que separa con nitidez lo público al compilar de lo privado al ejecutar. Un patrón correcto para minimizar fugas y facilitar rotación de secretos.

Para quien prefiera desarrollo local sin demasiadas fricciones, un docker-compose up -d levanta Postgres y Redis. A partir de ahí, basta con pnpm prisma migrate dev para ejecutar migraciones y pnpm run dev (o turbo dev) para arrancar. Con pnpm run build y pnpm start se obtiene un modo producción local más veloz.

Interfaz moderna, mejoras continuas y modo premium

La interfaz —cliente de Gmail, vistas de AI Assistant, panel de Bulk Unsubscriber— se apoya en Tailwind y los componentes de shadcn/ui, lo que acelera la construcción de UX coherente y accesible. El equipo mantiene un historial de features, issues abiertas y un canal de Discord para coordinar peticiones y roadmap.

Determinadas capacidades están etiquetadas como premium. En despliegues propios, el proyecto permite ascender a administrador añadiendo el correo en ADMINS dentro del .env y usando el panel /admin. Esto habilita funciones avanzadas y herramientas de gestión sin depender de un servicio externo.

Calendario en el horizonte

La integración con calendarios es un trabajo en curso. Para Google Calendar ya se documenta el camino básico: habilitar API en Google Cloud y añadir la URI de retorno (/api/google/calendar/callback). No es aún el foco principal, pero su presencia anticipa un futuro en el que correo y agenda compartan contexto en la misma consola.

Por qué importa: del “trabajo sobre el trabajo” a un flujo sostenible

Para profesionales y equipos que pasan demasiadas horas gestionando correo, Inbox Zero se sitúa como una capa de orquestación inteligente. El objetivo no es solo contestar más rápido, sino sobrecargar menos la memoria con recordatorios, listas pendientes y búsquedas repetitivas. La IA prepara la primera versión; las reglas en lenguaje natural marcan la estrategia de triage; el seguimiento de respuestas evita agujeros; y los bloqueos de cold emails y bajas masivas rebajan el ruido basal. Todo ello, con la tranquilidad de que las credenciales están cifradas y el despliegue puede quedarse en casa.

Obstáculos razonables y perfil de adopción

Como todo proyecto autoalojado, exige mínimos técnicos:

- Node.js ≥ 18.0.0 y pnpm ≥ 8.6.12 para el tooling,

- Docker (de preferencia Docker Desktop en equipos con Apple M),

- y cierto confort con Google Cloud y Azure para completar los flujos de OAuth y permisos.

Quien busca cero mantenimiento quizás prefiera la versión alojada; quien valora personalización, seguridad y ownership verá sentido en la vía self-hosted. El equilibrio es nítido: más control implica un poco más de puesta en marcha. A cambio, el equipo gana gobernanza sobre datos y automatizaciones críticas.

Conclusión

Inbox Zero propone un enfoque contemporáneo y pragmático para domar el correo: IA donde aporta, reglas claras para decidir, métricas para mejorar, y un stack abierto que se puede entender, auditar y adaptar. En tiempos de buzones desbordados, ofrece velocidad sin renunciar a la privacidad. Para profesionales y organizaciones que no quieren delegar su bandeja en una caja negra, es una opción que merece una prueba seria.

Preguntas frecuentes

¿Se puede desplegar totalmente en local o en un VPS propio?

Sí. El proyecto está pensado para autoalojamiento: con Docker y un .env bien configurado, es posible ejecutar Redis y Postgres via docker-compose, lanzar migraciones con pnpm prisma migrate dev y poner la app en marcha con pnpm run dev o en modo producción con pnpm run build y pnpm start.

¿Qué modelos de IA admite y cómo priorizar uno local como Ollama?

Admite Anthropic, OpenAI, Bedrock Anthropic, Google Gemini, Groq (Llama 3.3 70B) y Ollama. Para priorizar Ollama en local, se define OLLAMA_BASE_URL y DEFAULT_LLM_PROVIDER=ollama en el .env. Así se reduce latencia y se mejora la privacidad al no depender de un servicio externo.

¿Cómo activa el tiempo real con Gmail sin polling constante?

Mediante Google Pub/Sub: se crea un topic y subscription push hacia un endpoint de la aplicación (dominio propio o ngrok en desarrollo), y se establecen GOOGLE_PUBSUB_TOPIC_NAME y GOOGLE_PUBSUB_VERIFICATION_TOKEN. Además, la ruta /api/watch/all inicia el watch y varias tareas cron mantienen la suscripción, envían resúmenes y limpian borradores automáticos.

¿Qué garantías ofrece sobre seguridad y privacidad de credenciales?

Las claves OAuth se cifran con EMAIL_ENCRYPT_SECRET y EMAIL_ENCRYPT_SALT. Los scopes de Google y Microsoft se ajustan a lo necesario (lectura/escritura de correo, ajustes básicos, contactos), y el despliegue self-hosted permite que tokens y datos residan en infraestructuras propias, reforzando cumplimiento y control operativo.