Tor Browser 15.0 ya está disponible. La nueva versión del navegador del Proyecto Tor llega como primer lanzamiento estable sobre Firefox ESR 140, un salto de base tecnológica que condensa un año de cambios incorporados “río arriba” por Mozilla. Aprovechando la transición, el equipo de Tor ha completado su auditoría anual de ESR, revisando en torno a 200 incidencias de Bugzilla para detectar cambios que pudieran perjudicar la privacidad o la seguridad de los usuarios y, cuando ha sido necesario, parchearlos o configurarlos de forma más segura.

Más allá de la actualización de motor, Tor Browser 15.0 trae novedades visibles en escritorio (pestañas verticales y grupos de pestañas), un bloqueo de pantalla en Android que añade biometría o PIN para proteger sesiones abiertas, y un cambio importante bajo el capó: el control de WebAssembly (Wasm) pasa a NoScript, el complemento que Tor empaqueta por defecto para gestionar JavaScript y otras superficies de ataque. Además, el proyecto adelanta un cambio de compatibilidad para mediados del próximo año: con Tor Browser 16.0 se dejarán de soportar Android 5/6/7 y x86 en Android y Linux, algo que no afectará de inmediato a la rama 15.x (seguirá recibiendo actualizaciones menores de seguridad hasta el estreno de la 16.0).

El lanzamiento llega acompañado del clásico llamamiento a la comunidad: todas las donaciones hasta el 31 de diciembre de 2025 serán dobladas por Power Up Privacy, y el equipo comparte los informes finales de la auditoría en el repositorio tor-browser-spec.

Qué cambia en escritorio: pestañas verticales, grupos y una barra de direcciones más útil

Tor Browser 15.0 hereda de Firefox varias funciones que mejoran la organización y la accesibilidad, sin comprometer el modelo de privacidad del navegador.

- Pestañas verticales. Ahora es posible apilar pestañas (incluidas las fijadas) en un panel lateral, una vista que libera espacio horizontal y facilita manejar muchas pestañas a la vez.

- Grupos de pestañas. Cada pestaña puede asignarse a un grupo colapsable, con nombre y color. Quien abra decenas de fichas durante una investigación —y Tor tiene muchos usuarios así— agradecerá el orden.

- Marcadores en la barra lateral. Con el panel expandido, los favoritos se recuperan desde la misma barra lateral, sin navegar por menús.

- Barra de direcciones refrescada. Se incorpora el botón unificado de búsqueda, que permite cambiar de motor sobre la marcha, buscar en marcadores o pestañas y lanzar acciones rápidas desde un único menú.

Conviene recordar que, por diseño, todas las pestañas de Tor Browser son privadas y se borran al cerrar el navegador. Es decir: no hay un “historial que crece sin fin”; cada sesión empieza en limpio. Las nuevas herramientas de organización se orientan a aumentar la productividad “durante” la sesión sin debilitar ese principio.

Incidencias conocidas en pestañas verticales. En este estreno inicial, el equipo señala dos “quirks”: la ventana puede redimensionarse visiblemente al abrir el navegador cuando el panel lateral está visible, y pueden apreciarse variaciones que muestran Letterboxing (la técnica que unifica el tamaño de ventana para reducir huellas de navegador). Están trabajando en una corrección (seguimiento: tor-browser#44096).

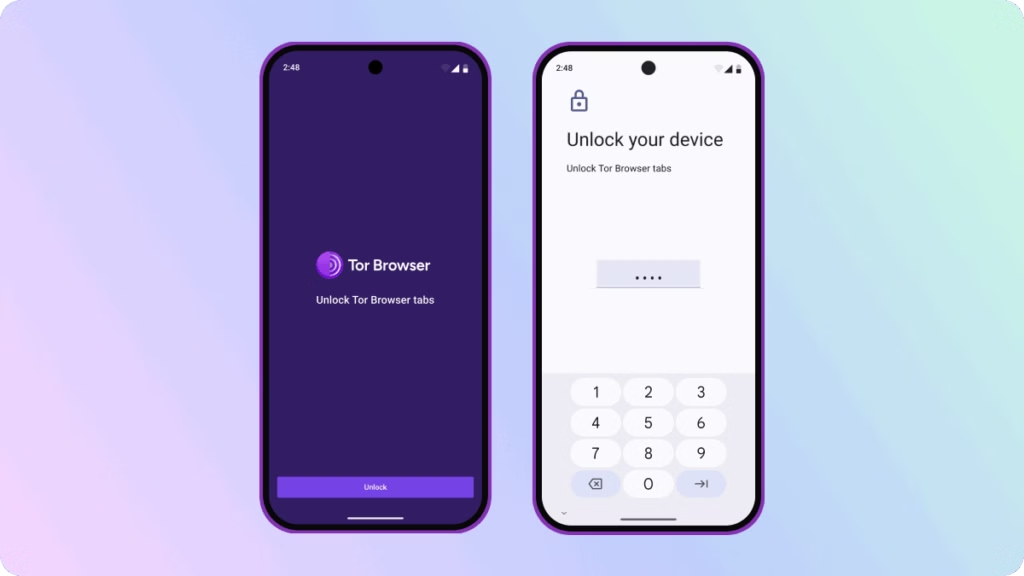

Android: bloqueo de pantalla con huella, rostro o PIN para proteger sesiones abiertas

En Android, Tor Browser 15.0 estrena un “screen lock” específico para el navegador: al activarlo en Ajustes → Pestañas, las pestañas se bloquean automáticamente en cuanto el usuario cambia de app sin cerrar Tor. Al volver, la app pide desbloquear con huella dactilar, reconocimiento facial o código, según lo configurado en el dispositivo.

- La sesión sigue borrándose al cerrar Tor Browser, igual que en escritorio.

- El bloqueo aporta tranquilidad en un caso concreto: si alguien accede temporalmente a un teléfono desbloqueado con Tor en segundo plano (se lo prestamos a un amigo, lo dejamos sobre la mesa), no verá lo que estaba abierto.

Incidencia conocida en Android (versiones antiguas). Tras actualizar a 15.0, en Android antiguos puede ocurrir que no carguen páginas. Se resuelve borrando la caché en Ajustes → Apps → Tor Browser → Almacenamiento y caché.

Wasm: desactivado en “Más seguro” y “El más seguro”, ahora gestionado por NoScript

WebAssembly (Wasm) acelera apps web pesadas —compila C/C++/Rust a un formato binario que el navegador ejecuta eficiente—, pero amplía la superficie de ataque. Por eso Tor lo deshabilita en los niveles de seguridad Más seguro / El más seguro, reduciendo el riesgo en sitios web.

Hasta ahora, Tor lo hacía con la preferencia global javascript.options.wasm=false. Pero Firefox ha pasado a usar Wasm en su lector de PDF (entre las versiones 128 y 140). Resultado: el bloqueo global rompía el visor.

La solución de Tor 15.0 es trasladar el control de Wasm a NoScript (incluido por defecto). Con ello:

- Wasm funciona en páginas privilegiadas del navegador (por ejemplo, el PDF), evitando interrupciones.

- NoScript lo bloquea en sitios web, si el usuario eleva el nivel de seguridad a Más seguro / El más seguro.

Recomendaciones del equipo:

- Quienes en Estándar habían forzado

javascript.options.wasm=false, verán su nivel como “Personalizado”. Para evitar problemas con el PDF, se aconseja volver atruey dejar que NoScript gestione Wasm. - Modificar a mano preferencias individuales en

about:configpuede hacer más única la huella del navegador (fingerprinting). Lo recomendable es ceñirse a Estándar / Más seguro / El más seguro. - Si se desea mantener Wasm desactivado, basta con usar Más seguro o El más seguro: aunque la preferencia muestre

true, NoScript lo bloquea igualmente en webs (y en El más seguro además no se ejecuta JavaScript, requisito previo para Wasm).

Cambios de compatibilidad: adiós a Android 5/6/7 y a x86 en Android y Linux a partir de Tor 16.0

Tor 15.0 sigue soportando Android 5.0 o posterior y arquitecturas x86 en Android y Linux. Pero Mozilla ha anunciado que Firefox elevará el mínimo a Android 8.0 y retirará soporte x86 en Android y Linux. El Proyecto Tor se alinea con ese plan:

- Tor 15.0 será la última versión mayor con soporte para Android 5, 6 y 7 y para x86 en Android/Linux.

- Hasta el lanzamiento de Tor 16.0 (previsto a mediados del próximo año), 15.x seguirá recibiendo actualizaciones menores con parches de seguridad para esas plataformas.

El equipo recalca que nadie quiere dejar de soportar su plataforma, pero es un paso necesario para mantener la estabilidad y la seguridad de Firefox y Tor a largo plazo, y aprovechar tecnologías modernas sin arrastrar deuda técnica. Además, Android x86 ha sido especialmente complejo por la limitación de 100 MB de Google Play: se han aplicado apaños (con costes, como perder Conjure en x86) que no escalan.

Otras decisiones y correcciones destacadas

El registro de cambios es largo; algunos titulares relevantes:

- Se desactiva la reproducción HEVC (H.265).

- Se actualiza NoScript a 13.2.2 y Lyrebird a 0.6.2.

- Se “sincroniza” la huella TLS con Firefox y se refuerzan ajustes de Resist Fingerprinting (RFP), incluyendo cambios en letterboxing, contraste y recuento “simulado” de procesadores.

- Se eliminan componentes de IA y machine learning no esenciales en el navegador.

- Se actualizan “fronts” para Snowflake y se migra meek-azure a meek (interno).

- Linux pasa a Noto Color Emoji por defecto y corrige rendering para CJK; se ajustan tipografías GTK.

- En Android, se endurece el retiro de ID de publicidad, se mejora el aislamiento y se corrigen crashes tras el salto a ESR 140.

Quien quiera el detalle puede consultar el changelog completo enlazado al final.

Qué significa esto para el usuario de Tor (la perspectiva práctica)

- Más orden sin perder privacidad. Las pestañas verticales y los grupos facilitan trabajar con muchas fuentes en paralelo, algo habitual en periodismo, academia o investigación. Al cerrar, todo se limpia como siempre.

- Protección extra en el móvil. El screen lock en Android protege la sesión en segundo plano si alguien coge el teléfono durante un descuido.

- Wasm bajo control sin romper PDFs. La gestión por NoScript mantiene el perfil de riesgo donde estaba en Más seguro / El más seguro, y evita que el visor PDF deje de funcionar.

- Planifica si usas Android antiguo o x86. 15.0 te cubre —y tendrá parches—, pero 16.0 marcará el final del camino para esos entornos.

Consejos rápidos de “higiene Tor” que siguen tan vigentes como siempre

- No “toques”

about:configsalvo que sepas exactamente lo que haces; alterar valores puede romper protecciones (y hacerte único). - Elige un nivel de seguridad acorde a tu caso (Estándar / Más seguro / El más seguro) y déjalo trabajar.

- Actualiza el navegador con regularidad; las correcciones vienen en las menores.

- En Android, activa el bloqueo de pantalla del sistema y, si notas fallos tras actualizar, borra la caché de la app.

Preguntas frecuentes

¿Cómo activar las pestañas verticales y los grupos en Tor Browser 15.0 (escritorio)?

En Menú → Personalizar barra lateral podrás habilitar la vista lateral. Allí mismo verás el panel de pestañas y podrás crear grupos (con nombre y color) para ordenar tus fichas. Recuerda: al cerrar Tor, la sesión se limpia.

¿Cómo funciona el bloqueo de pantalla de Tor Browser en Android y cuándo conviene activarlo?

Ve a Ajustes → Pestañas y habilita “Bloqueo de pantalla”. Cuando cambies de app con Tor abierto, tus pestañas se bloquean; al volver, tendrás que desbloquear con huella, rostro o PIN. Es útil si alguien puede tocar tu móvil mientras Tor queda en segundo plano.

¿Qué pasa con WebAssembly (Wasm) en Tor 15.0? ¿Debo cambiar algo en about:config?

Nada: en Estándar, Tor no bloquea Wasm; en Más seguro / El más seguro, NoScript lo bloquea en webs. Si en Estándar habías forzado javascript.options.wasm=false, vuelve a true para que NoScript gestione Wasm y evitar problemas con el visor PDF. No se recomienda tocar about:config para no romper protecciones ni dejar una huella única.

¿Seguirá funcionando Tor Browser en Android 7.x o en Linux/Android x86?

Sí, en 15.x: esta versión es la última mayor que los soporta y seguirá recibiendo parches de seguridad hasta la 16.0. A mitad del próximo año, con Tor 16.0, dejarán de recibir soporte las plataformas Android 5/6/7 y x86 en Android/Linux.

vía: blog.torproject